CISP-PTE PART-2

CISP-PTE PART-2

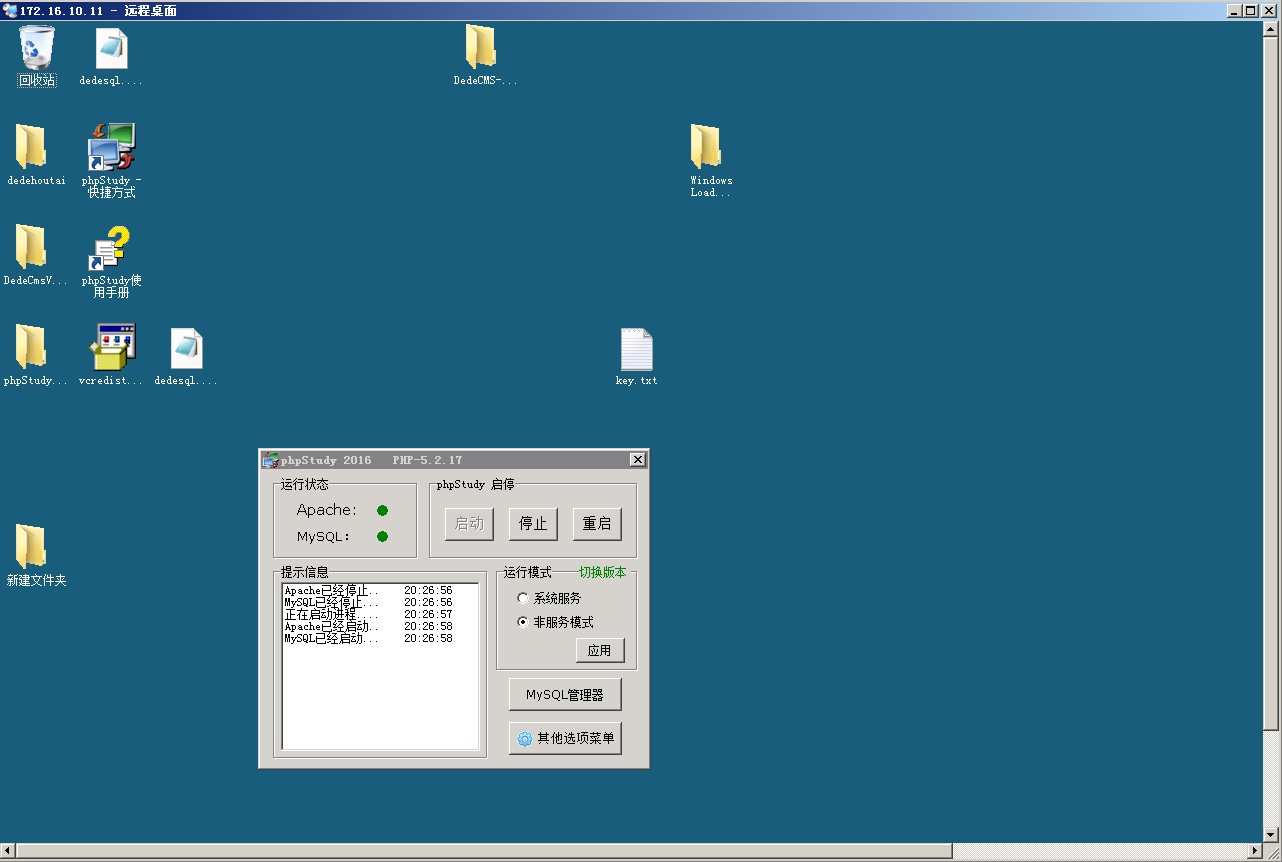

S0cke3t此环境依然是由群里某位大佬提供,在与大佬进行完神秘的交易后得知此环境的目标不再是获取key文件的内容。而是利用对已知cms漏洞的积累和利用最终通过rdp登录到服务器。弄明白目标后我们就一起来搞个机吧~

已知目标机器:172.16.10.11

第一步依然是nmap扫描一下端口开放情况,此处为了节省时间,我选择了扫描常规的1024个端口

依然是从80端口入手

访问,发现是一套织梦的系统版本为V56,算是比较老的版本了

进一步确认补丁情况,访问/data/admin/ver.txt

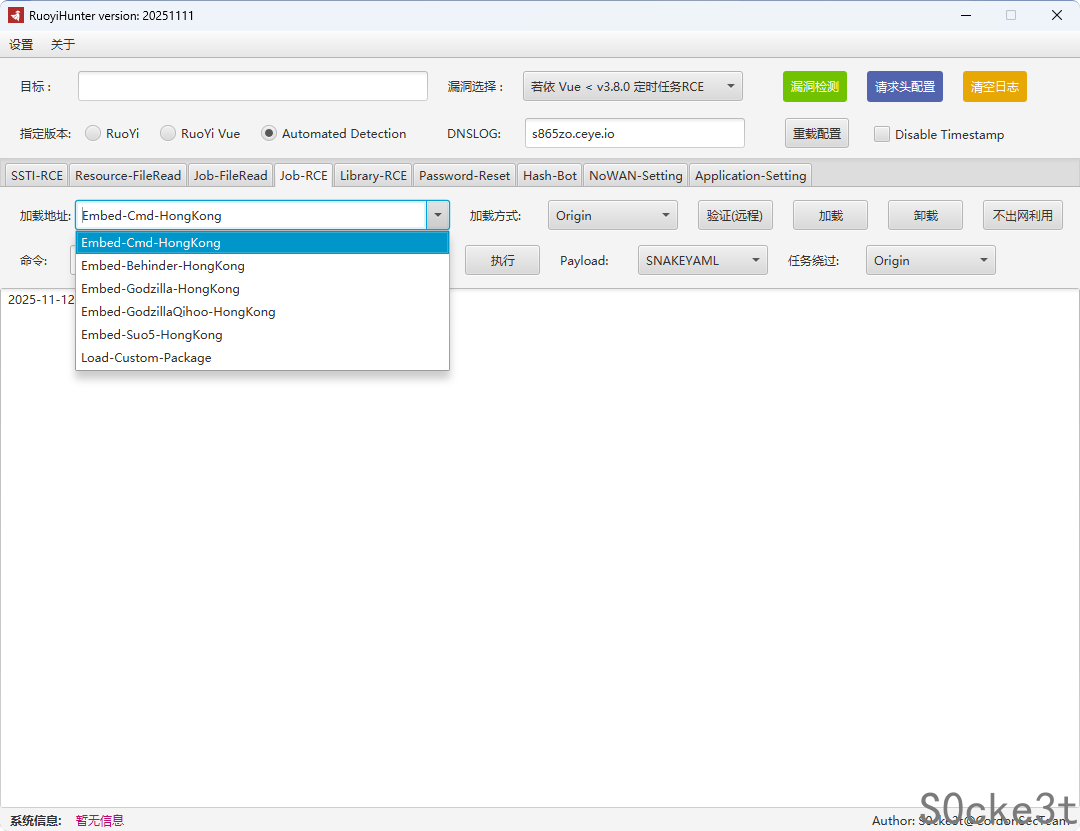

14年2月份的补丁,看来洞还是不少的。此处我使用的是/member/ajax_membergroup.php的注入

访问/member/ajax_membergroup.php?action=post&membergroup=1进一步确认漏洞点是否存在

以返回结果来看很大可能可以利用,随后找出对应的exp代码带入进行注入

1 | /member/ajax_membergroup.php?action=post&membergroup=@`'`%20Union%20select%20userid%20from%20`%23@__admin`%20where%201%20or%20id=@`'` |

看来是没有翻车,紧接着密码

1 | /member/ajax_membergroup.php?action=post&membergroup=@`'`%20Union%20select%20pwd%20from%20`%23@__admin`%20where%201%20or%20id=@ |

对织梦有所了解的朋友应该都知道,破解织梦哈希密码要遵循一个“前三后一”法则(即去掉前三位和后一位),剩下的就是我们要破解的哈希

最终我们得到的哈希值为77804d2ba1922c33

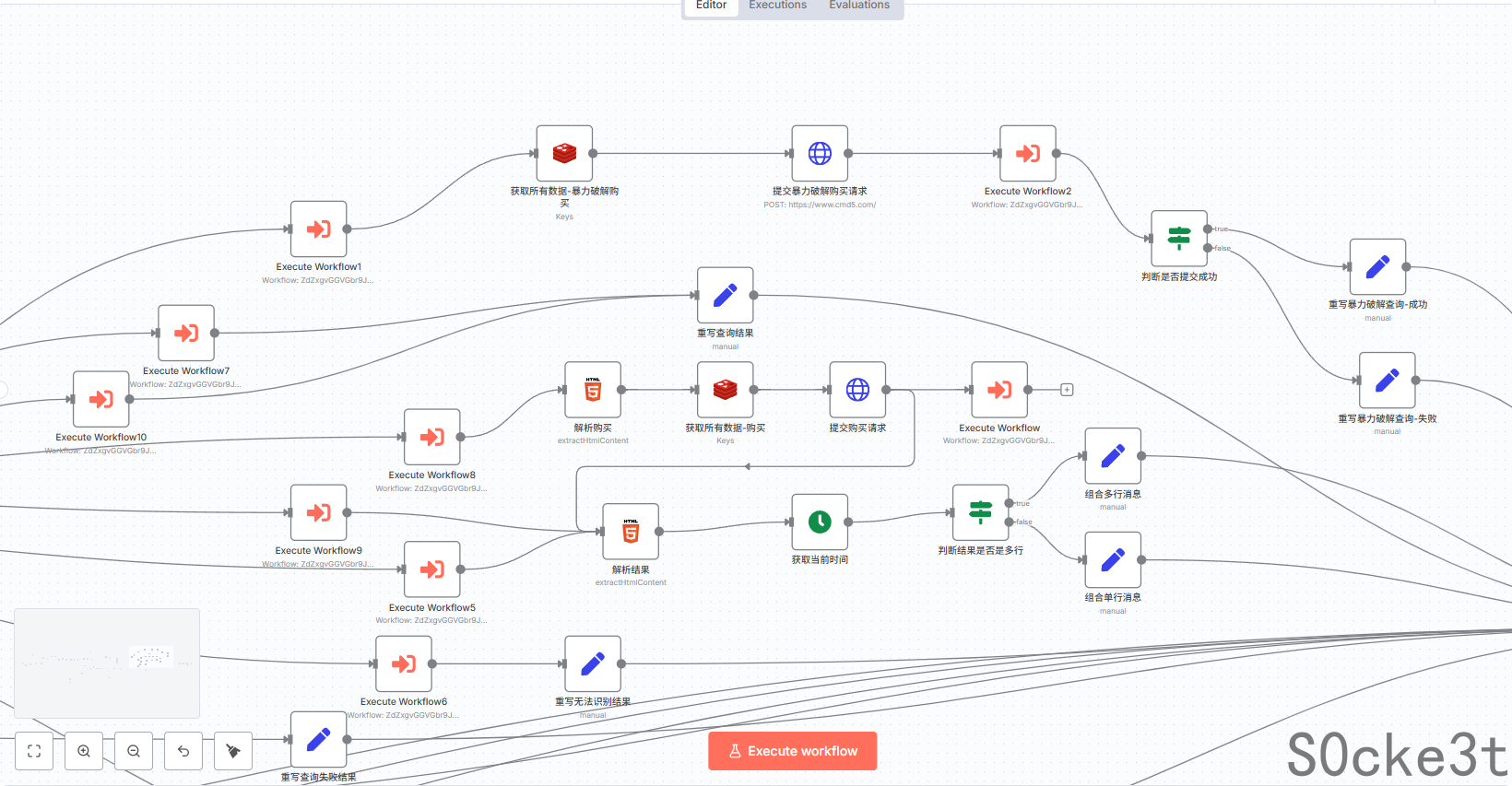

破解哈希可以选择本地或者在线,此处为节省时间我们使用在线破解的方式

哦豁,扎心了~

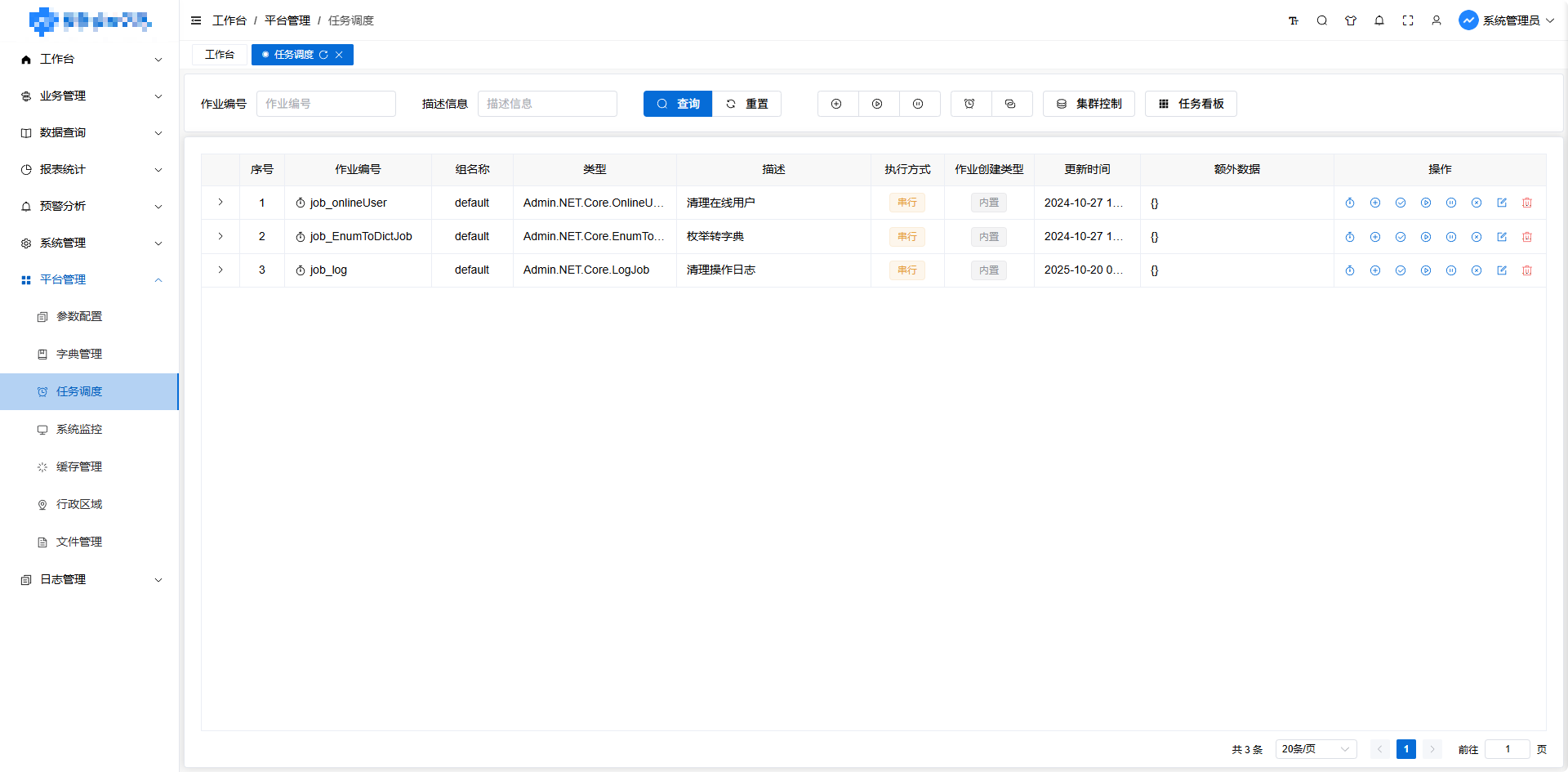

有了账号密码,下一步就该找后台进行getshell了,织梦默认后台地址/dede/(此环境未作修改)

针对织梦后台getshell最快速也是最稳定的方式(PS:在没有防护设备的情况下:-D)就是通过文件式管理器直接上传我们的shell

从shell的路径来看应该是使用phpstudy环境进行搭建的,一般使用这种第三方环境搭建的站点,所拥有的权限都是比较大的

接下我们就需要破解或者新建一个账户进行登录

先来wce获取一下本地存储的密码

获取到NTLM后我们依然可以本地或者在线进行破解

手动黑人问号???

按照服务器的默认策略空密码是禁止进行远程登录的

哦豁,意料之内

针对这种情况,我们可以使用wmi或者powershell来修改策略规则将禁止空口令登录关闭(具体命令请各位看官自行百度)

我们这里就直接新建一个账号,手动进行策略修改。(添加账户等一系列的命令这里就不再详述了)

之后再使用administrator账户进行登录即可

ok,大体过程就是这个亚子。方式可能有很多,这里只是列举其中一种。

这个环境总体来说还是相对简单的,考点就在于考察对开源cms漏洞的积累程度和利用的熟练度