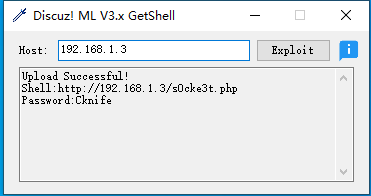

Discuz ML getshell tool

Discuz ML getshell tool

S0cke3t漏洞简介

2019年7月11日, Discuz!ML被发现存在一处远程代码执行漏洞,攻击者通过在请求流量的cookie字段中的language参数处插入构造的payload,进行远程代码执行利用,该漏洞利用方式简单,危害性较大。

本次漏洞是由于Discuz! ML对于cookie字段的不恰当处理造成的

cookie字段中的language参数未经过滤,直接被拼接写入缓存文件之中,而缓存文件随后又被加载,从而造成代码执行.

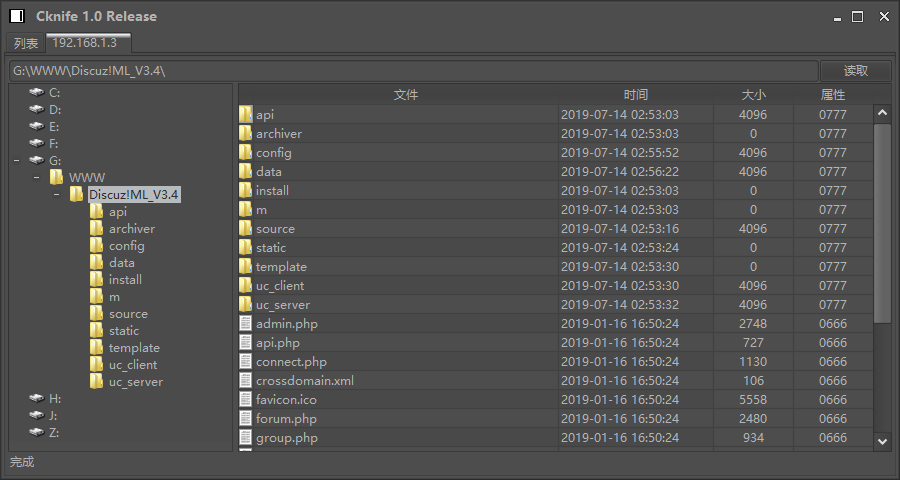

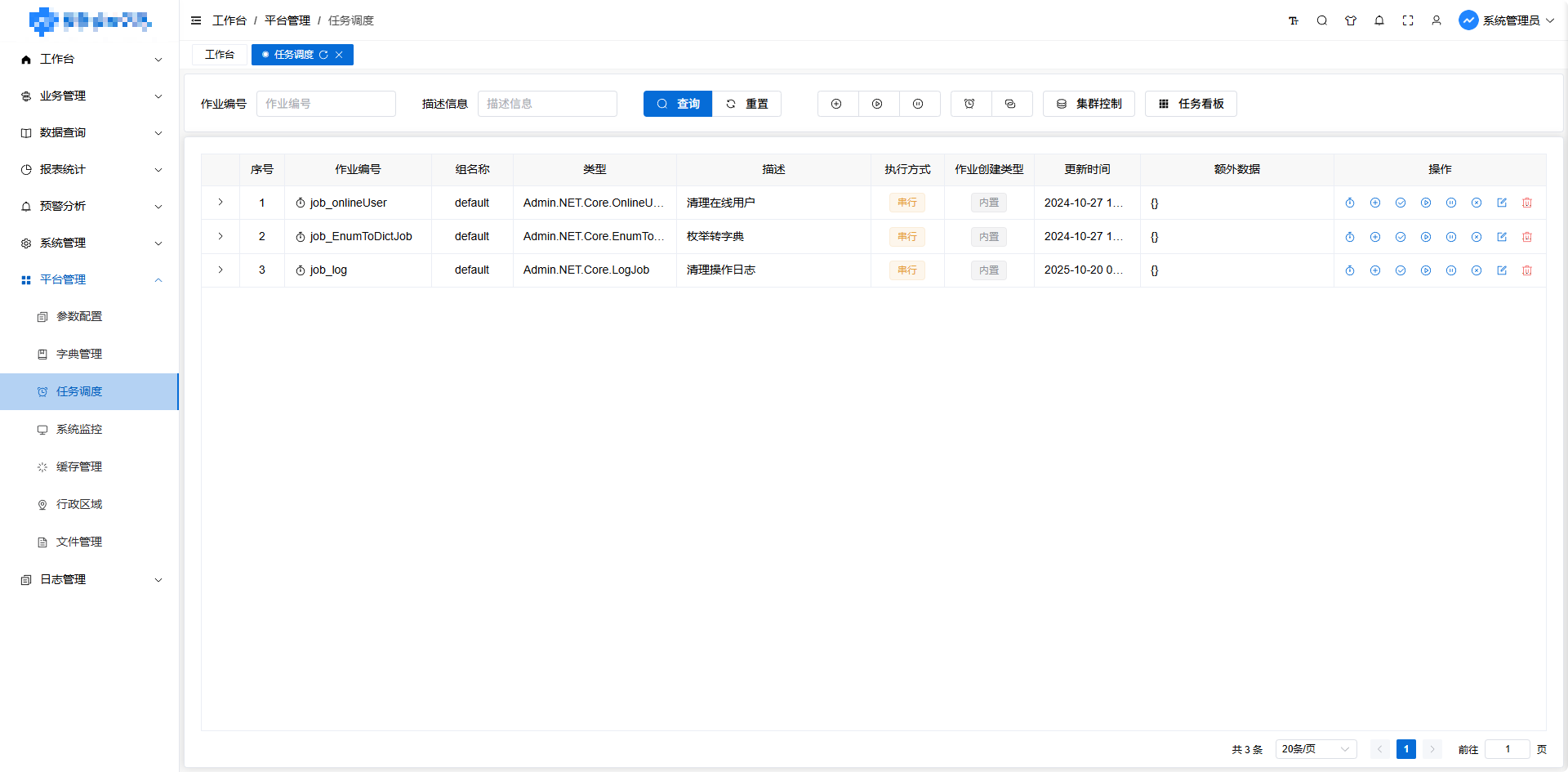

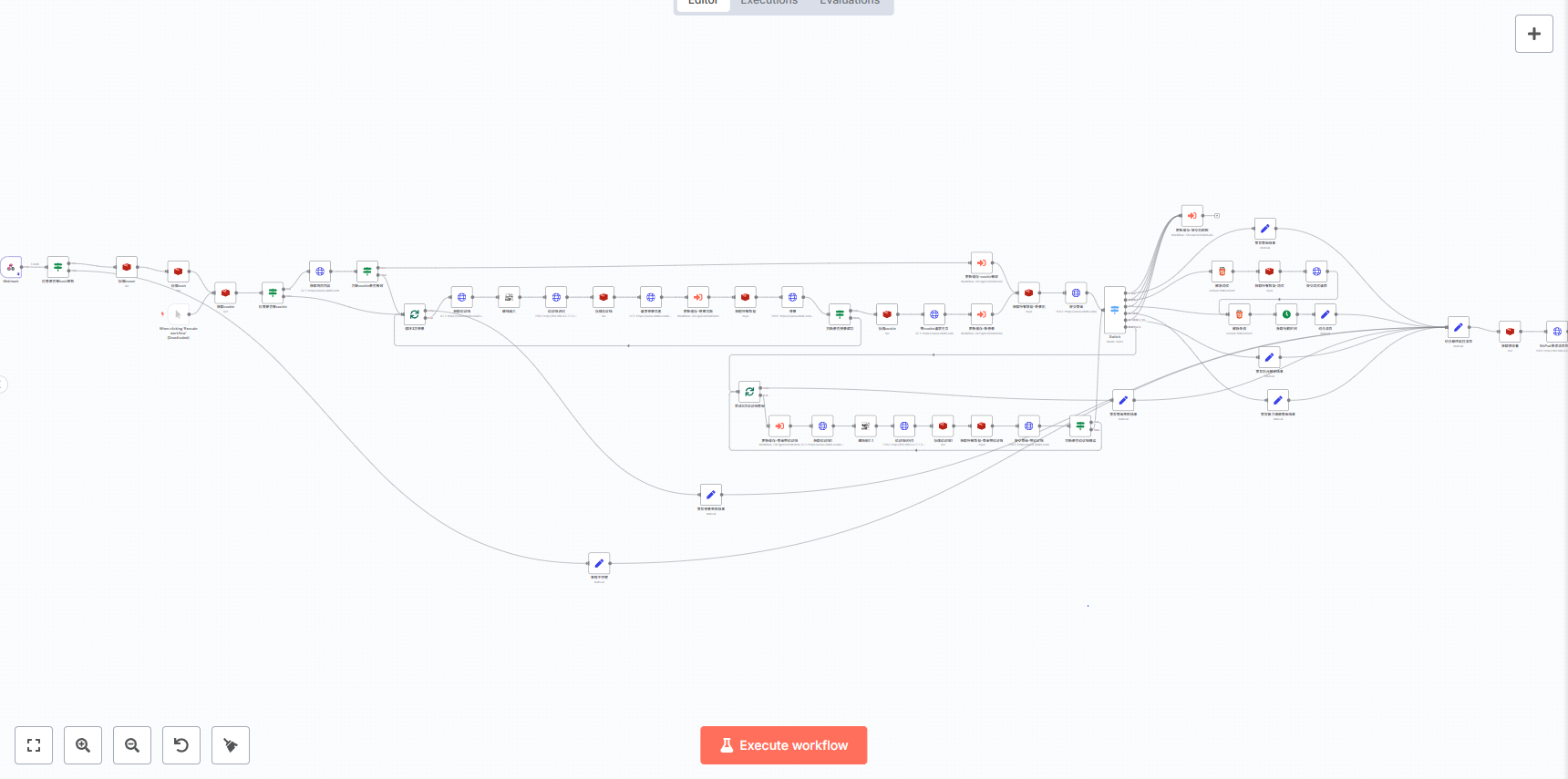

预览

该工具可利用此威胁获取Cknife webshell,方便渗透测试者及管理人员快速确定目标是否存在此漏洞。

下载

免责声明

本工具只供学习,交流,测试使用。一切非法使用所导致的法律责任由使用者个人承担!

参考链接

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果